Chapter13

จริยธรรมและความปลอดภัย

ความหมายของจริยธรรม

- จริยธรรม (ethics) หมายถึง

แบบแผนความประพฤติหรือความมีสามัญสำนึกต่อสังคมในทางที่ดี โดยไม่มีกฎเกณฑ์ตายตัว

โดยส่วนใหญ่จริยธรรมจะเกี่ยวข้องกับการคิดและตัดสินใจได้ว่าสิ่งไหน ควร-ไม่ควร

ถูก-ผิด

- จริยธรรมกับกฎระเบียบ คนที่ “มีจริยธรรม”

อาจหมายถึง คนที่ในกลุ่มสังคมยอมรับว่ามีสามัญสำนึกที่ดี

มีความประพฤติปฏิบัติและไม่ก่อให้เกิดผลเสียหายต่อสังคมโดยรวม คนที่ “ขาดจริยธรรม”

เป็นคนที่กลุ่มในสังคมไม่ยอมรับ

การควบคุมให้คนมีจริยธรรมที่ดีนั้นอาจใช้ข้อบังคับกฎหรือระเบียบของสังคมมาเป็นส่วนสนับสนุน

เพื่อชี้ชัดลงไปว่า ถูกหรือผิด

จริยธรรมกับสังคมยุคสารสนเทศ

โดยทั่วไปเมื่อถูกถึงจริยธรรมที่เกี่ยวข้องกับสังคมยุคสารสนเทศ

จะพูดถึงประเด็นหรือกรอบแนวคิดทางด้านจริยธรรมที่ตั้งอยู่บนพื้นฐาน 4 ประเด็นด้วยกันคือ

|

| ภาพที่ 13.1 กรอบแนวคิดทางด้านจริยธรรมที่เกี่ยวข้องกับสังคมยุคสารสนเทศ |

ความเป็นส่วนตัว (Information Privacy) หมายถึง

สิทธิ์ส่วนตัวของบุคคล หน่วยงาน หรือองค์กรที่จะคงไว้ซึ่งสารสนเทศที่มีอยู่นั้น

เพื่อตัดสินว่าสารสนเทศด้งกล่าวสามารถเปิดเผยหรือยินยอมให้ผู้อื่นนำไปใช้ประโยชน์ต่อหรือเผยแพร่ได้หรือไม่

หากมีการนำไปใช้จะมีการจัดการกับสิทธิ์ดังกล่าวอย่างไร ซึ่งเป็นสิ่งที่เจ้าของสิทธิ์ควรที่จะได้รับรู้

|

| ภาพที่ 13.2 คำชี้แจงสิทธิส่วนบุคคลของ MSN |

ความเป็นส่วนตัวนี้

อาจหลีกเลี่ยงการละเมิดลิขสิทธิ์ดังกล่าวได้ เช่น

ในกรณีของบางบริษัทที่ต้องการเข้าถึงข้อมูลส่วนตัวของลูกค้า

อาจมีการประกาศแจ้งหรือสอบถามลูกค้าก่อนที่จะเข้าใช้บริการว่าจะยอมรับที่จะให้นำข้อมูลส่วนตัวนี้ไปเผยแพร่หรือนำไปให้กับบริษัทอื่นเพื่อใช้งานอย่างใดอย่างหนึ่งหรือไม่

ความถูกต้องแม่นยำ (Information Accuracy) เป็นประเด็นที่มีการพูดถึงมากเช่นเดียวกัน

ข้อมูลและสารสนเทศที่ถูกนำเสนอ เผยแพร่ มีการเข้าถึงและใช้งานได้ง่าย

จริยธรรมสำหรับผู้ที่ทำหน้าที่เผยแพร่หรือนำเสนอข้อมูลต่างๆ เหล่านี้

จึงควรตระหนักอยู่เสมอว่าข้อมูลการนำเสนอนั้น

ควรเป็นข้อมูลที่มีการกลั่นกรองและตรวจสอบความถูกต้อง

มีความแม่นยำและสามารถนำไปใช้ประโยชน์ได้ โดยไม่ส่งผลกระทบกับผู้ใช้งานด้วย

|

| ภาพที่ 13.3 ข้อมูลข่าวสารที่เผยแพร่บนอินเทอร์เน็ต |

จริยธรรมในประเด็นของความถูกต้องแม่นยำ

อาจเกิดขึ้นจากการขาดความรอบคอบของผู้ที่นำเสนอและเผยแพร่ข้อมูล

การขาดการดูแลเอาใจใส่กับข้อมูลอย่างดีพอ ไม่มีการปรับปรุงข้อมูลต่างๆ

ให้เป็นปัจจุบัน

ความเป็นเจ้าของ (Information Property) การทำซ้ำหรือละเมิดลิขสิทธิ์ อันเป็นสิทธิ์โดยชอบในการแสดงความเป็นเจ้าของชิ้นงานนั้นๆ ของบุคคลหรือบริษัทผู้ทำการผลิต ตัวอย่างของการขาดจริยธรรมประเด็นนี้ ได้แก่ การทำซ้ำหรือผลิตซีดีเพลง ซีดีภาพยนตร์ รวมถึงซีดีโปรแกรมละเมิลลิขสิทธิ์ออกมาจำหน่ายในตลาดมืดอย่างมากมาย

ความเป็นเจ้าของ (Information Property) การทำซ้ำหรือละเมิดลิขสิทธิ์ อันเป็นสิทธิ์โดยชอบในการแสดงความเป็นเจ้าของชิ้นงานนั้นๆ ของบุคคลหรือบริษัทผู้ทำการผลิต ตัวอย่างของการขาดจริยธรรมประเด็นนี้ ได้แก่ การทำซ้ำหรือผลิตซีดีเพลง ซีดีภาพยนตร์ รวมถึงซีดีโปรแกรมละเมิลลิขสิทธิ์ออกมาจำหน่ายในตลาดมืดอย่างมากมาย

|

| ภาพที่ 13.4 ข้อความประกาศแสดงความเป็นเจ้าของข้อมูลในเว็บไซต์ |

อย่างไรก็ดี

ปัจจุบันบริษัทผู้ผลิตอาจมีแนวทางป้องกันการทำซ้ำข้อมูลหรือเอาข้อมูลนั้นไปใช้ต่อโดยใช้เทคโนโลยีการป้องกันแบบต่างๆ

เช่น มีการใช้ serial

number เพื่อเอาไว้ตรวจสอบการใช้โปรแกรมของผู้ที่เอาไปใช้ว่ามีลิขสิทธิ์ที่ถูกต้องหรือไม่

การเข้าถึงข้อมูล (Information

Accessibility)

โดยผู้ที่ทำหน้าที่ดูแลระบบจะเป็นผู้กำหนดสิทธิ์ในการเข้าถึงข้อมูลว่าใครควรใช้งานในระดับใด

และใช้ในระดับใดได้บ้าง

|

| ภาพที่ 13.5 การใช้ User ID และรหัสผ่านในการป้องกันการเข้าถึงข้อมูล |

เราอาจพบเห็น “ผู้ไม่ประสงค์ดี”

ในสังคมยุคสารสนเทศอยู่เสมอ โดยลักลอบเข้ามาใช้ข้อมูลที่ไม่ได้รับอนุญาตเพื่อนำไปใช้เพื่อประโยชน์บางอย่าง

หรือเข้ามาก่อกวนระบบในองค์กรให้เกิดความเสียหาย

อาชญากรรมคอมพิวเตอร์

(Computer

Crime)

รูปแบบของการก่ออาชญากรรมทางคอมพิวเตอร์ที่พบเห็นทั่วไป

ยกตัวอย่างได้ดังนี้

การลักลอบเข้าถึงโดยไม่ได้รับอนุญาต (Unauthorized

Access and Use) อาจมีผู้ไม่ประสงค์ดีเข้ามาลักลอบอ่านข้อมูลและนำไปใช้ในทางที่เสียหายได้

การลักลอบเข้าถึงข้อมูลโดยไม่อนุญาตมีทั้งที่เจตนาแค่เข้าไปดูข้อมูลอย่างเดียวและตั้งใจก่อให้เกิดความเสียหายต่างๆ

กับข้อมูลด้วย

|

| ภาพที่ 13.6 ตัวอย่างการเข้าไปแก้ไขข้อมูลเว็บเพจหน้าแรก |

กลุ่มคนที่ลักลอบเข้าถึงข้อมูลโดยไม่ได้รับอนุญาตสามารถแบ่งออกเป็น

3

กลุ่มด้วยกันคือ

- แฮกเกอร์ (Hacker) เป็นกลุ่มคนที่มีความรู้ ความสามารถทางด้านคอมพิวเตอร์และระบบเครือข่ายเป็นอย่างดี

มักอาศัยช่องโหว่ของเทคโนโลยีลักลอบดูข้อมูลของผู้อื่นโดยไม่ได้รับอนุญาต

มักนิยมเรียกว่าเป็นพวก กลุ่มคนหมวกขาว หรือ

white hat

-

แครกเกอร์ (Cracker)

เป็นกลุ่มคนที่มีความรู้ความสามารถเช่นเดียวกันกับแฮกเกอร์

แต่มีเจตนาที่แตกต่างกันอย่างสิ้นเชิง มักเรียกว่าเป็น กลุ่มคนหมวกดำ หรือ black

hat โดยปกติแครกเกอร์จะมุ่งทำลายระบบหรือลักลอบเข้าไปแก้ไข

เปลี่ยนแปลงหรือทำลายข้อมูลในระบบ

การกระทำของแครกเกอร์มีเจตนาให้เกิดความเสียหายของข้อมูลมากกว่าแฮกเกอร์

- สคริปต์คิดดี้ (Script

Kiddy) คนกลุ่มนี้มักเป็นเด็กวัยอยากรู้อยากเห็น

หรือนักศึกษาจบใหม่ที่ไม่จำเป็นต้องมีความรู้เกี่ยวกับการเจาะระบบมากนัก

เพียงแค่อาศัยโปรแกรมหรือเครื่องมือบางอย่างที่หามาได้จากแหล่งข้อมูลบนอินเทอร์เน็ต

และทำตามคู่มือการใช้งาน

ก็สามารถเข้าไปก่อกวนระบบคอมพิวเตอร์ผู้อื่นให้เกิดความเสียหายได้แล้ว

การขโมยและทำลายอุปกรณ์

(Hardware

Theft and Vandalism) เช่น

วางไว้บนโต๊ะทำงานโดยไม่มีใครอยู่ในห้อง หรือไม่มีระบบกุญแจป้องกันที่ดีพอ

อาจทำให้ผู้ไม่ประสงค์ดีเข้ามาโจรกรรมได้

ในสถาบันการศึกษาบางแห่ง

อาจพบเห็นการโจรกรรมเกี่ยวกับอุปกรณ์ภายในคอมพิวเตอร์ เช่น ฮาร์ดดิสก์ หรือ RAM ได้ หรือกรณีตู้เอทีเอ็มของธนาคารพาณิชย์ที่กระจายอยู่ทั่วประเทศซึ่งมีเงินอยู่ในตู้จำนวนมากในแต่ละวัน

อาจเป็นเป้าหมายของผู้ไม่ประสงค์ดี โดยเฉพาะบริเวณที่ปลอดคน

|

| ภาพที่ 13.7 ตัวอย่างการป้องกันการขโมยอุปกรณ์คอมพิวเตอร์ |

บริษัทผู้ผลิตโปรแกรมและบริษัทคอมพิวเตอร์ที่เกี่ยวข้อง

จึงได้ร่วมกันก่อตั้งองค์กรที่เรียกว่า BSA (Business Software Alliance) ขึ้นมา เพื่อควบคุมและดูแลเรื่องการละเมิดลิขสิทธิ์

รวมถึงการทำความเข้าใจกับผู้บริโภคให้ตระหนักถึงการใช้งานโปรแกรมที่ถูกต้อง

ประกอบด้วยพันธมิตรที่เกี่ยวข้องมากกว่า 80 ประเทศทั่วโลก

ซึ่งส่งผลให้ระดับการละเมิดลิขสิทธิ์โปรแกรมลดน้อยลงไปบ้าง

|

| ภาพที่ 13.8 กลุ่มพันธมิตรธุรกิจซอฟต์แวร์หรือกลุ่ม BSA |

การก่อกวนระบบด้วยโปรแกรมประสงค์ร้าย

(Malicious

Code) เป็นโปรแกรมที่มุ่งเน้นการก่อกวนและทำลายระบบข้อมูลคอมพิวเตอร์

ซึ่งพอจะยกตัวอย่างของกลุ่มโปรแกรมต่างๆ ได้ดังนี้

-

ไวรัสคอมพิวเตอร์ (Computer

Virus) จะอาศัยคำสั่งที่เขียนขึ้นภายในตัวโปรแกรม

เพื่อกระจายไปยังเครื่องคอมพิวเตอร์เป้าหมาย

โดยอาศัยคนกระทำการอย่างใดอย่างหนึ่งกับพาหะที่โปรแกรมไวรัสนั้นแฝงตัวอยู่เพื่อแพร่กระจาย

- เวิร์มหรือหนอนอินเทอร์เน็ต (Worm) สร้างขึ้นเพื่อมุ่งเน้นการกระจายที่แพร่หลายและรุนแรงมากกว่าไวรัสแบบเดิม

อาศัยเครือข่ายคอมพิวเตอร์เป็นหลักเพื่อการแพร่กระจาย

โดยเฉพาะอย่างยิ่งในเครือข่ายอินเทอร์เน็ต

- ม้าโทรจัน (Trojan

horses) อาศัยการฝังตัวอยู่ในระบบคอมพิวเตอร์เครื่องนั้น

และจะไม่มีการแพร่กระจายตัวแต่อย่างใด

โปรแรกมจะถูกตั้งเวลาการทำงานหรือควบคุมการทำงานระยะไกลจากผู้ไม่ประสงค์ดี

แนวทางการแก้ไขปัญหาที่จะถูกโจมตีด้วยวิธีการเหล่านี้

เราจึงควรติดตามข่าวสารใหม่ๆ เกี่ยวกับโปรแกรมประสงค์ร้ายอยู่อย่างสม่ำเสมอ

ซึ่งจะทำให้ทราบถึงรูปแบบการแพร่กระจายของโปรแกรม วิธีการกำจัดและลบข้อมูล รวมถึงหลักการแก้ปัญหาเบื้องต้นได้

ซึ่งมีหน่วยงานที่ช่วยเหลือและให้ข้อมูลได้เป็นอย่างดี

|

| ภาพที่ 13.9 เว็บไซต์ของศูนย์ ThaiCERT |

การก่อกวนระบบด้วยสปายแวร์ (Spyware) มักจะแฝงตัวอยู่กับเว็บไซต์ไม่พึงประสงค์บางประเภท

รวมถึงโปรแกรมที่แจกฟรีทั้งหลาย สปายแวร์บางตัวอาจพ่วงแถมโฆษณาทั้งหลายที่เราไม่ต้องการให้เห็นอยู่บนหน้าบราวเซอร์ที่ใช้สำหรับท่องเว็บอยู่ตลอดเวลา

บางโปรแกรมอาจเข้าไปเปลี่ยนหน้าแรกของบราวเซอร์ที่ตั้งไว้แล้วให้เป็นโฆษณาของเว็บอื่นๆ

ที่เราไม่ต้องการด้วย

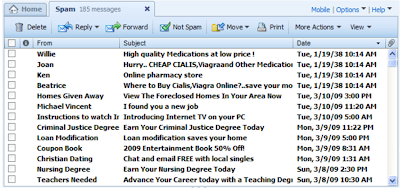

การก่อกวนระบบด้วยสแปมเมล์

(Spam

Mail) เป็นรูปแบบของจดหมายอิเล็กทรอนิกส์ที่เราไม่ต้องการ

จะอาศัยการส่งอีเมล์แบบหว่านแห

และส่งต่อให้กับผู้รับจำนวนมากให้ได้รับข้อมูลข่าวสารประเภทเชิญชวนให้ซื้อสินค้า

หรือเลิกใช้บริการของเว็บไซต์นั้น

|

| ภาพที่ 13.10 การก่อกวนด้วยระบบสแปมเมล์ (Spam Mail) |

การหลอกลวงเหยื่อเพื่อล้วงเอาข้อมูลส่วนตัว (Phishing)

|

| ภาพที่ 13.11 การหลอกลวงเหยื่อเพื่อล้วงเอาข้อมูลส่วนตัวหรือ Phishing |

การรักษาความปลอดภัยของระบบคอมพิวเตอร์

ตัวอย่างของการรักษาความปลอดภัยเบื้องต้นที่นิยมใช้กันในปัจจุบัน

พอจะยกตัวอย่างได้ดังนี้

การติดตั้งโปรแกรมป้องกันไวรัส (Antivirus

Program) ซึ่งเปรียบเสมือนกับยามรักษาความปลอดภัยที่มาเฝ้าดูแลหน้าบ้าน

หากใครที่แปลกปลอมหรือต้องสงสัยก็จะไม่สามารถเข้ามาได้

ยกเว้นว่าจะได้รับอนุญาตเสียก่อนเท่านั้น

โปรแกรมป้องกันไวรัสจะทำหน้าที่คอยตรวจสอบและติดตามการบุกรุกของโปรแกรมอันตรายประเภทไวรัสหนอนอินเทอร์เน็ต

และม้าโทรจัน ตลอดจนโปรแกรมประสงค์ร้ายในรูปแบบอื่นๆ

โดยที่จะแจ้งเตือนให้เจ้าของเครื่องทราบได้ว่า

ขณะนี้มีโปรแกรมประสงค์ร้ายใดแปลกปลอมเข้ามาและจะให้กำจัดหรือลบทิ้งออกไปเลยหรือไม่

|

| ภาพที่ 13.12 ตัวอย่างโปรแกรมป้องกันไวรัส (Antivirus Program) |

|

| ภาพที่ 13.13 การติดตั้งระบบไฟร์วอลล์สำหรับเครือข่าย |

การเข้ารหัสข้อมูล (Encryption)

เป็นกรรมวิธีการรักษาความปลอดภัยของข้อมูลโดยอาศัยสมการทางคณิตศาสตร์ที่ซ้บซ้อนทำการเปลี่ยนแปลง

ข้อมูลที่อ่านได้ปกติ (plaintext) ให้ไปอยู่ในรูปแบบของ ข้อมูลที่ไม่สามารถอ่านได้ (ciphertext) ทำให้ข้อมูลมีความปลอภัยมากยิ่งาขึ้น

การสำรองข้อมูล

(Back

up) คือ

การทำซ้ำข้อมูล ไฟล์

หรือโปรแกรมที่เก็บอยู่ในพื้นที่เก็บข้อมูลเพื่อให้สามารถนำเอากลับมาใช้อีกได้

พระราชบัญญัติว่าด้วยการกระทำความผิดเกี่ยวกับคอมพิวเตอร์

ตัวอย่างการกระทำที่มีความผิดตาม

พ.ร.บ. ว่าด้วยการกระทำความผิดเกี่ยวกับคอมพิวเตอร์เช่น

-

เข้าถึงระบบคอมพิวเตอร์ที่มีมาตรการป้องกันเอาไว้ โดยไม่ได้รับอนุญาต

มีโทษจำคุกสูงสุด 6 เดือน หรือปรับไม่เกิน 1 หมื่นบาท

หรือทั้งจำทั้งปรับ

-

เข้าถึงข้อมูลคอมพิวเตอร์ที่มีมาตรการป้องกันเอาไว้ โดยไม่ได้รับอนุญาต

มีโทษจำคุกสูงสุด 2 ปี หรือปรับไม่เกิน 4 หมื่นบาท หรือทั้งจำทั้งปรับ

-

ดักรับข้อมูลคอมพิวเตอร์ของผู้อื่นด้วยวิธีการทางเทคนิคต่างๆ เพื่อลักลอบดังฟัง

ตรวจสอบ ติดตามเนื้อหาของข่าวสารที่ส่งถึงกันระหว่างบุคคล

หรือแอบบันทึกข้อมูลที่อยู่ระหว่างการส่งในระบบคอมพิวเตอร์ ซึ่งเป็นข้อมูลส่วนบุคคล

ไม่ใช่ข้อมูลสาธารณะ มีโทษจำคุกสูงสุด 3 ปี หรือปรับไม่เกิน 6

หมื่นบาท หรือทั้งจำทั้งปรับ

-

โพสต์ข้อความเท็จเพื่อหลอกลวงผู้อ่านบนเว็บบอร์ด เผยแพร่หรือส่งต่อข้อมูลลามกอนาจาร/ข้อความเท็จที่ส่งผลกระทบต่อประเทศ

หรือทำให้ผู้อื่นเสียหาย มีโทษจำคุกสูงสุด 5 ปี หรือปรับไม่เกิน 1 แสนบาท หรือทั้งจำทั้งปรับ

ข้อมูล : หนังสือความรู้เบื้องต้นเกี่ยวกับคอมพิวเตอร์และเทคโนโลยีสารสนเทศ

ผู้เขียน : วิโรจ ชัยมูล, สุพรรษา ยวงทอง

ผู้เขียน : วิโรจ ชัยมูล, สุพรรษา ยวงทอง

แบบฝึกหัดท้ายบทที่ 13

1.

จริยธรรมที่มุ่งเน้นความเป็นส่วนตัว (information privacy) เกี่ยวข้องกับข้อมูลอะไรบ้าง จงยกตัวอย่างประกอบ

ตอบ เกี่ยวข้องกับสิทธิและข้อมูลส่วนตัวของผู้ใช้งาน

เช่น พฤติกรรมการใช้งานบนอินเทอร์เน็ตของนักท่องเว็บคนหนึ่ง

อาจถูกติดตามหรือเฝ้าดูกิจกรรมที่ทำอยู่เพื่อเอาข้อมูลนั้นไปใช้ประโยชน์อื่น หรือมีการเอาฐานข้อมูลส่วนตัวรวมถึงอีเมล์ของสมาชิกผู้ใช้งานบนเครือข่ายส่งไปให้กับบริษัทผู้รับทำโฆษณาออนไลน์

เพื่อวิเคราะห์หาลูกค้ากลุ่มเป้าหมายว่าผู้ใช้รายใดเหมาะกับกลุ่มสินค้าที่จะโฆษณาประเภทไหนมากที่สุด

จากนั้นจะจัดส่งโฆษณาไปให้ผ่านอีเมล์เพื่อนำเสนอขายสินค้าต่อไป

2. จริยธรรมกับกฎระเบียบเกี่ยวข้องกันอย่างไร จงอธิบาย

พร้อมยกตัวอย่างประกอบ

ตอบ จริยธรรมไม่ใช่ข้อบังคับหรือกฎที่จะมีบทลงโทษตายตัว

เป็นเหมือนสามัญสำนึกหรือความประพฤติปฏิบัติต่อสังคมในทางที่ดี

และขึ้นอยู่กับกลุ่มสังคมหรือการยอมรับในสังคมนั้นๆเป็นหลัก กล่าวคือจะเกี่ยวข้องกับการคิดและตัดสินใจได้เองว่าสิ่งไหน ควร-ไม่ควร

ดี-ไม่ดี ถูก-ผิด เป็นต้น

ส่วนกฎระเบียบถือเป็นข้อห้าม

โดยมีกรอบหรือรูปแบบที่ชี้ชัดลงไปอย่างชัดเจนหากทำผิดแล้ว อาจต้องมีบทลงโทษตามไปด้วย

3.

จงยกตัวอย่างของอาชญากรรมคอมพิวเตอร์มาอย่างน้อย 1 ตัวอย่าง พร้อมทั้งหาวิธีป้องกันและแก้ไขโดยอธิบายประกอบ

ตอบ การขโมยและทำลายอุปกรณ์

วิธีป้องกันคือการสร้างระบบการรักษาความปลอดภัยที่ดีพอ

ติดตั้งอุปกรณ์เพื่อช่วยป้องกันและรักษาความปลอดภัย

ตรวจการเข้าออกของบุคคลที่มาติดต่ออย่างเป็นระบบ

4.

การหลอกลวงเหยื่อแบบ Phishing มีลักษณะอย่างไร

จงอธิบาย

ตอบ เป็นการหลอกเอาข้อมูลส่วนตัวของผู้ใช้งานที่สำคัญๆ

เช่น รายละเอียดหมายเลขบัตรเครดิต ชื่อผู้ใช้หรือรหัสผ่านในการทำธุรกรรมบนอินเทอร์เน็ต

โดยส่งอีเมล์หลอกไปยังสมาชิกหรือผู้ใช้

บริการตัวจริงเพื่อขอข้อมูลบางอย่างที่จำเป็น

โดยใช้คำกล่าวอ้างที่เขียนขึ้นมาเอง พร้อมทั้งแจ้ง URL ที่ต้องกรอกข้อมูลโดยมีปลายทางคือหน้าเว็บเพจที่ทำเลียนแบบกับระบบจริงให้เหยื่อตายใจเพื่อกรอกข้อมูลและหลงเชื่อในที่สุด

ซึ่งจริงๆแล้วคือ URL ของผู้ไม่ประสงค์ดีที่นั่นเอง

5.

BSA จัดตั้งขึ้นมาเพื่อวัตถุประสงค์ใด

และเกี่ยวข้องกับอาชญากรรมคอมพิวเตอร์ด้านใดมากที่สุด จงอธิบาย

ตอบ เพื่อควบคุมและดูแลเรื่องการละเมิดลิขสิทธิ์

รวมถึงการทำความเข้าใจกับผู้บริโภคให้ตระหนักถึงการใช้งานโปรแกรมที่ถูกต้อง

6.

ข้อปฏิบัติที่ควรต้องทำในการป้องกันไวรัส มีอะไรบ้าง

จงยกตัวอย่างมาอย่างน้อย 5 ประการ

ตอบ 1. ติดตั้งโปรแกรมป้องกันไว้ในเครื่อง

2.

3.

4.

5.

7.

การสำรองข้อมูลคืออะไร สามารถนำมาใช้ประโยชน์ได้อย่างไร

จงอธิบายพร้อมยกตัวอย่าง

ตอบ การทำซ้ำข้อมูล

ที่มีอยู่ในพื้นที่เก็บข้อมูล ประโยชน์คือ เราสามารถเอาข้อมูลต่างๆเหล่านั้นกลับมาใช้ได้อีกเมื่อข้อมูลต้นฉบับเกิดเสียหาย

เช่น ฮาร์ดดิสก์เสียหรือถูกไวรัสคอมพิวเตอร์หากไม่มีการสำรองข้อมูลก็จะเกิดผลเสียตามมาได้

วิธีการสำรองข้อมูลอาจทำทั้งระบบหรือเพียงแค่บางส่วน

โดยเลือกใช้โปรแกรมยูทิลิตี้บางประเภทเพื่อสำรองข้อมูลเก็บลงสื่อบางประเภท เช่น

ฮาร์ดดิสก์หรือซีดีรอมทั้งนี้ขึ้นอยู่กับว่าข้อมูลมีความสำคัญมากน้อยเพียงใด

8.

การป้องกันการทำซ้ำหรือละเมิดลิขสิทธิ์ซอฟต์แวร์ ควรทำอย่างไร

จงอธิบาย

ตอบ วิธีป้องกันการทำซ้ำ

อาจบันทึกข้อมูลซีดีซอฟท์แวร์แบบพิเศษ ซึ่งอาจใช้การเข้ารหัสข้อมูลบางอย่างเพื่อไม่ให้สามารถทำซ้ำได้โดยง่าย

มีการใช้ serial

number ซึ่งเป็นอักขระที่ต้องป้อนก่อนการใช้งาน

รวมถึงกำหนดสิทธิต่าง ๆ เช่น กำหนดว่าจะนำไปใช้กับคอมพิวเตอร์ได้กี่เครื่องหากเกินกว่านั้นจะไม่สามารถใช้ได้

เป็นต้น

9.

แฮกเกอร์และแครกเกอร์ มีความแตกต่างกันอย่างไร

จงอธิบายมาพร้อมยกตัวอย่างประกอบ

ตอบ แฮกเกอร์บางคนอาจเข้าไปหาจุดบกพร่องต่างๆของระบบเครือข่ายแล้วทำการแจ้งให้กับผู้ดูแลระบบด้วยว่า

ระบบเครือข่ายนั้นบกพร่องและควรแก้ไขข้อมูลส่วนใดบ้าง

แครกเกอร์อาจนำเอาข้อมูลที่พบนั้นไปแก้ไข

เพื่อจงใจให้เกิดความเสียหายโดยตรง ซึ่งถือได้ว่าเป็นกลุ่ม บุคคลที่มีความร้ายแรงมากในยุคปัจจุบัน

10.

ท่านคิดว่ากรณีที่มีการนำภาพลบเฉพาะของดาราและนำไปเผยแพร่บนเว็บไซต์นั้น

ผู้กระทำขาดจริยธรรมในด้านใด จงอธิบายพร้อมทั้งให้เหตุผลประกอบ

ตอบ ถือเป็นการกระทำที่ขาดจริยธรรมด้านความเป็นส่วนตัวได้

เนื่องจากผู้ที่โดนกระทำคือดาราถูกละเมิดสิทธิโดยตรงซึ่งผู้เสียหายอาจไม่ต้องการให้นำภาพดังกล่าวออกเผยแพร่สู่สาธารณะชนได้

แต่กลับมีบุคคลบางกลุ่มนำออกมาโดยไม่ได้รับอนุญาต โดยเฉพาะอย่างยิ่งกับการนำเสนอข้อมูลบนอินเทอร์เน็ตที่แพร่กระจายข่าวสารได้อย่างรวดเร็ว

ซึ่งส่งผลเสียแก่ดาราดังกล่าวได้ซึ่งอาจนำมาสู่การฟ้องร้องและเป็นคดีความตามมาได้นั่นเอง

ไม่มีความคิดเห็น:

แสดงความคิดเห็น